Cuộc tấn công mạng của các mã độc: Phần nổi của tảng băng chìm chiến tranh mạng

Tin liên quan

-

![Tấn công mạng toàn cầu: Mã độc Petya gây thiệt hại lớn hơn cả mã độc WannaCry]() Kinh tế Thế giới

Kinh tế Thế giới

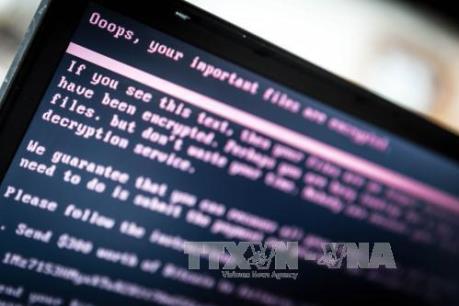

Tấn công mạng toàn cầu: Mã độc Petya gây thiệt hại lớn hơn cả mã độc WannaCry

08:45' - 07/07/2017

Vụ tấn công mạng toàn cầu của mã độc Petya vào tháng trước đã gây thiệt hại lớn về mặt doanh thu, thậm chí còn lớn hơn so với tác động tài chính mà mã độc WannaCry gây ra.

-

![Tấn công mạng toàn cầu: Mã độc mới vẫn hoành hành]() Kinh tế Thế giới

Kinh tế Thế giới

Tấn công mạng toàn cầu: Mã độc mới vẫn hoành hành

22:30' - 30/06/2017

Nhiều chuyên gia đánh giá việc tìm ra giải pháp cho cuộc tấn công mạng lần này có thể sẽ kéo dài lâu hơn so với vụ "Wannacry".

Tin cùng chuyên mục

-

![Vinschool tuyển sinh khóa đầu tiên tại Phú Quốc]() Đời sống

Đời sống

Vinschool tuyển sinh khóa đầu tiên tại Phú Quốc

16:25'

Vinschool - Hệ thống giáo dục lớn nhất Việt Nam thuộc Tập đoàn Vingroup - bắt đầu tuyển sinh tại đảo ngọc Phú Quốc và dự kiến khai giảng khóa đầu tiên tại Phú Quốc vào tháng 8/2024.

-

![Hàn Quốc dỡ bỏ những hạn chế cuối cùng liên quan đến COVID-19]() Đời sống

Đời sống

Hàn Quốc dỡ bỏ những hạn chế cuối cùng liên quan đến COVID-19

08:51'

Bắt đầu từ tháng 5 tới, Hàn Quốc chuyển đổi hoàn toàn hướng tiếp cận trong ứng phó với COVID-19, từ giai đoạn đại dịch sang giai đoạn bệnh “đặc hữu”.

-

![Cơ hội nhận 100% học bổng khi đăng ký đào tạo trình độ tiến sĩ tại VPI]() Đời sống

Đời sống

Cơ hội nhận 100% học bổng khi đăng ký đào tạo trình độ tiến sĩ tại VPI

17:29' - 19/04/2024

Từ ngày 22/4 - 22/5/2024, Viện Dầu khí Việt Nam (VPI) sẽ tiếp nhận hồ sơ xét tuyển 3 nghiên cứu sinh chuyên ngành Kỹ thuật dầu khí và 3 nghiên cứu sinh chuyên ngành Kỹ thuật hóa học.

-

![Hàn Quốc mở rộng mô hình giúp việc gia đình người nước ngoài]() Đời sống

Đời sống

Hàn Quốc mở rộng mô hình giúp việc gia đình người nước ngoài

07:30' - 19/04/2024

Từ năm 2025, Chính phủ Hàn Quốc sẽ cho phép tiếp nhận người lao động nước ngoài trong lĩnh vực giúp việc gia đình sau khi Seoul cho triển khai thí điểm mô hình này với Philippines từ tháng 8 năm nay.

-

![Xuất hiện mưa đá tại các huyện miền núi cao của Quảng Nam]() Đời sống

Đời sống

Xuất hiện mưa đá tại các huyện miền núi cao của Quảng Nam

21:41' - 18/04/2024

Chiều 18/4, dông lốc kèm theo mưa đá xuất hiện tại xã Trà Mai - Trung tâm hành chính huyện Nam Trà My. Trận mưa bắt đầu từ khoảng 14 giờ 30 phút.

-

![Độ mặn trên sông Tiền đang giảm]() Đời sống

Đời sống

Độ mặn trên sông Tiền đang giảm

16:49' - 18/04/2024

Nhờ độ mặn trên sông Tiền đang giảm nên cống Xuân Hòa tranh thủ thời cơ lấy thêm nước ngọt khi điều kiện cho phép (lấy gạn) bổ sung trữ trong nội đồng phục vụ phòng chống hạn.

-

![MoMo lan tỏa văn hóa đọc trên môi trường số]() Đời sống

Đời sống

MoMo lan tỏa văn hóa đọc trên môi trường số

15:15' - 18/04/2024

Đồng hành cùng “Ngày Sách và Văn hóa đọc Việt Nam”, MoMo mang đến chuỗi hoạt động đa dạng cho người yêu sách, các nhà xuất bản và nhà phát hành sách.

-

![Giỗ Tổ Hùng Vương - nét đẹp văn hóa trong tâm thức người Việt]() Đời sống

Đời sống

Giỗ Tổ Hùng Vương - nét đẹp văn hóa trong tâm thức người Việt

09:57' - 18/04/2024

Những ngày này, người Việt ở Việt Nam nói riêng, ở khắp năm châu nói chung đều thành kính hướng về Đất Tổ, nhớ đến ngày Giỗ Tổ 10 tháng 3.

-

![Nắng nóng kéo dài, mực nước các ao, hồ ở Bình Phước xuống thấp]() Đời sống

Đời sống

Nắng nóng kéo dài, mực nước các ao, hồ ở Bình Phước xuống thấp

08:07' - 18/04/2024

Ban Chỉ huy phòng, chống thiên tai và tìm kiếm cứu nạn tỉnh Bình Phước cho biết, nắng nóng kéo dài trên địa bàn tỉnh khiến mực nước các ao, hồ chứa tiếp tục xuống thấp, một số hồ đã cạn kiệt.

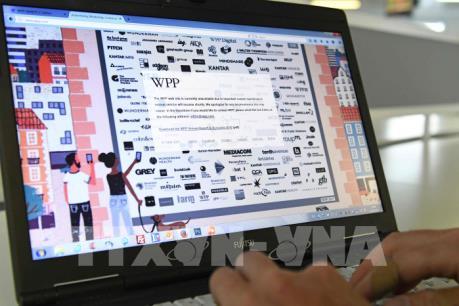

WPP - Công ty quảng cáo lớn nhất của Anh cũng cho biết hệ thống máy tính tại nhiều đại lý của công ty này đã bị mã độc Petrwrap tấn công ngày 27/6. AFP/ TTXVN

WPP - Công ty quảng cáo lớn nhất của Anh cũng cho biết hệ thống máy tính tại nhiều đại lý của công ty này đã bị mã độc Petrwrap tấn công ngày 27/6. AFP/ TTXVN