"Cẩm nang bỏ túi" giúp ngăn chặn sự tấn công của mã độc tống tiền

Tin liên quan

-

![TP Hồ Chí Minh cung cấp đường dây nóng hỗ trợ sự cố mã độc tống tiền WannaCry]() Kinh tế Việt Nam

Kinh tế Việt Nam

TP Hồ Chí Minh cung cấp đường dây nóng hỗ trợ sự cố mã độc tống tiền WannaCry

20:04' - 16/05/2017

Người dân, doanh nghiệp khi gặp sự cố liên quan đến mã độc WannaCry có thể liên hệ ngay đến Sở Thông tin và Truyền thông, hoặc đường dây nóng 0906.911.050 của Chi hội An toàn Thông tin phía Nam./.

-

![Bộ Công Thương khuyến cáo tập đoàn, tổng công ty phòng chống mã độc WannaCry]() Kinh tế Việt Nam

Kinh tế Việt Nam

Bộ Công Thương khuyến cáo tập đoàn, tổng công ty phòng chống mã độc WannaCry

15:14' - 16/05/2017

Bộ Công Thương vừa có văn bản số 226/TMĐT-CNTT đề nghị các đơn vị, trong đó có các tập đoàn, tổng công ty thuộc Bộ khẩn trương thực hiện các giải pháp tăng cường phòng chống mã độc WannaCry.

-

![Hai công ty của Malaysia bị virus WannaCry tấn công]() Kinh tế & Xã hội

Kinh tế & Xã hội

Hai công ty của Malaysia bị virus WannaCry tấn công

14:38' - 16/05/2017

Công ty dịch vụ an ninh IT LGMS ngày 16/5 cho biết, hai công ty của Malaysia đã bị virus WannaCry tấn công.

Tin cùng chuyên mục

-

![Vụ tai nạn lao động tại Yên Bái: Khởi tố 1 nhân viên Nhà máy xi măng Yên Bái]() Kinh tế và pháp luật

Kinh tế và pháp luật

Vụ tai nạn lao động tại Yên Bái: Khởi tố 1 nhân viên Nhà máy xi măng Yên Bái

21:55' - 23/04/2024

Công an tỉnh Yên Bái khởi tố vụ án, khởi tố bị can, lệnh bắt bị can để tạm giam trong vụ án “Vi phạm quy định về an toàn lao động” xảy ra tại Công ty cổ phần Xi măng và Khoáng sản Yên Bái.

-

![Vụ án Tập đoàn Phúc Sơn: Khởi tố Phó Chủ tịch UBND tỉnh Vĩnh Phúc Nguyễn Văn Khước và 5 bị can khác]() Kinh tế và pháp luật

Kinh tế và pháp luật

Vụ án Tập đoàn Phúc Sơn: Khởi tố Phó Chủ tịch UBND tỉnh Vĩnh Phúc Nguyễn Văn Khước và 5 bị can khác

19:24' - 23/04/2024

Mở rộng điều tra vụ án tại Công ty cổ phần Tập đoàn Phúc Sơn, Cơ quan Cảnh sát điều tra Bộ Công an đã khởi tố Phó Chủ tịch UBND tỉnh Vĩnh Phúc Nguyễn Văn Khước và 5 bị can khác.

-

![Quy định về độ tuổi nghỉ hưu của người lao động năm 2024]() Kinh tế và pháp luật

Kinh tế và pháp luật

Quy định về độ tuổi nghỉ hưu của người lao động năm 2024

11:36' - 23/04/2024

Năm 2024 độ tuổi nghỉ hưu của người lao động nam sẽ là 61 tuổi, lao động nữ sẽ là 56 tuổi 4 tháng.

-

![Những trường hợp được hoàn tiền đóng BHXH tự nguyện]() Kinh tế và pháp luật

Kinh tế và pháp luật

Những trường hợp được hoàn tiền đóng BHXH tự nguyện

10:36' - 23/04/2024

Bà N.T.H đóng BHXH tự nguyện theo phương thức đóng 6 tháng một lần. Tháng 11/2023 bà đủ 20 năm đóng BHXH và đủ tuổi nghỉ hưu.

-

![49 doanh nghiệp bị đình chỉ Giấy phép cung cấp dịch vụ trò chơi điện tử G1 trên mạng]() Kinh tế và pháp luật

Kinh tế và pháp luật

49 doanh nghiệp bị đình chỉ Giấy phép cung cấp dịch vụ trò chơi điện tử G1 trên mạng

19:22' - 22/04/2024

Bộ Thông tin và Truyền thông đã ban hành Quyết định số 543/QĐ-BTTTT đình chỉ Giấy phép cung cấp dịch vụ trò chơi điện tử G1 trên mạng (lần 2) đối với 49 doanh nghiệp.

-

![Trả hồ sơ điều tra bổ sung vụ cựu Chủ tịch Vimedimex và đồng phạm vi phạm quy định về đấu giá tài sản]() Kinh tế và pháp luật

Kinh tế và pháp luật

Trả hồ sơ điều tra bổ sung vụ cựu Chủ tịch Vimedimex và đồng phạm vi phạm quy định về đấu giá tài sản

17:29' - 22/04/2024

Chiều 22/4, Tòa án nhân dân thành phố Hà Nội đã quyết định trả hồ sơ để tiến hành điều tra bổ sung cựu Chủ tịch Hội đồng quản trị Công ty Cổ phần Tập đoàn dược phẩm Vimedimex cùng 10 bị cáo khác.

-

![Từ 22/4 đến 22/6/2024, thí điểm cấp Phiếu Lý lịch Tư pháp trên VNeID tại đâu?]() Kinh tế và pháp luật

Kinh tế và pháp luật

Từ 22/4 đến 22/6/2024, thí điểm cấp Phiếu Lý lịch Tư pháp trên VNeID tại đâu?

09:49' - 22/04/2024

Hà Nội và Thừa Thiên Huế triển khai thí điểm cấp Phiếu Lý lịch Tư pháp trên trên ứng dụng định danh và VNeID cho các công dân Việt Nam có tài khoản định danh điện tử VNeID mức độ 2.

-

![Tạm giữ hình sự đối tượng trộm cắp tài sản ở các ký túc xá tại Hà Nội]() Kinh tế và pháp luật

Kinh tế và pháp luật

Tạm giữ hình sự đối tượng trộm cắp tài sản ở các ký túc xá tại Hà Nội

07:13' - 22/04/2024

Cơ quan Cơ quan cảnh sát điều tra Công an quận Hà Đông (Hà Nội) quyết định tạm giữ hình sự đối với Trần Thị Hiền (sinh năm 1995, quê quán Hà Nam) để điều tra về hành vi Trộm cắp tài sản.

-

![Tp.Hồ Chí Minh phát hiện nhiều vi phạm trong hoạt động kinh doanh vàng]() Kinh tế và pháp luật

Kinh tế và pháp luật

Tp.Hồ Chí Minh phát hiện nhiều vi phạm trong hoạt động kinh doanh vàng

15:38' - 21/04/2024

Lực lượng chức năng Tp Hồ Chí Minh liên tiếp phát hiện vi phạm trong hoạt động kinh doanh vàng trên địa bàn.

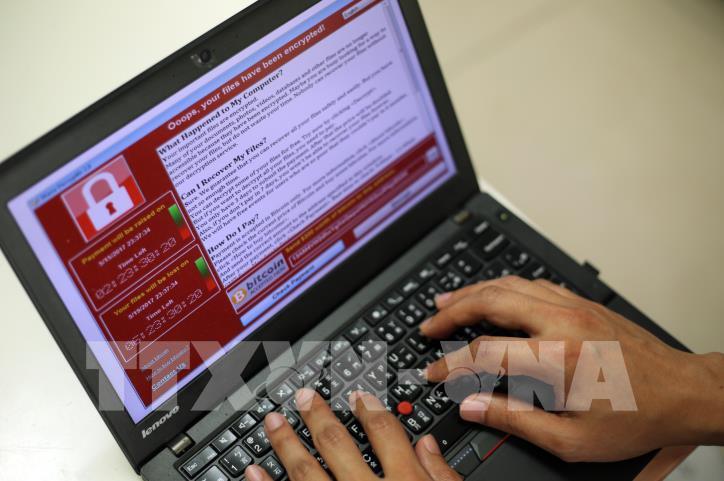

Một lập trình viên đưa ra mẫu của một vụ tấn công mạng "tổng tiến" trên máy tính cá nhân tại Đài Loan (Trung Quốc). Ảnh: EPA/TTXVN

Một lập trình viên đưa ra mẫu của một vụ tấn công mạng "tổng tiến" trên máy tính cá nhân tại Đài Loan (Trung Quốc). Ảnh: EPA/TTXVN