Mã độc vẫn "trăm hoa đua nở”

Hai vụ tin tặc tấn công quy mô toàn cầu gần đây nhất, WannaCry (tháng Năm) và NotPetya (cuối tháng Sáu), với các mã độc tống tiền, khiến người dùng, giới doanh nghiệp và các chính phủ khá lo ngại.

Một số tờ báo đã nhấn mạnh đến vai trò trước hết của chính phủ hay của các công ty sản xuất phần mềm phải có trách nhiệm bảo vệ an ninh của khách hàng.

Đa dạng mã độcTrong thời gian vừa qua, giới an ninh mạng và truyền thông toàn cầu phải lao đao vì sự tấn công của hàng loạt virus khác nhau, trong đó nổi bật là ransomware (mã độc tống tiền) Wanna Cry (còn gọi là Wanna Crypt) và NotPetya.

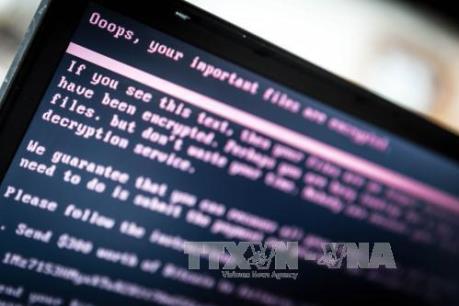

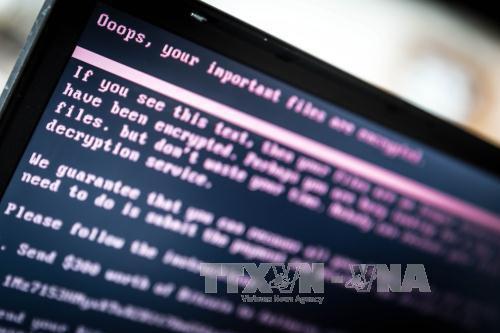

Ransomware nói chung là một hình thức tấn công mạng liên quan đến việc các tin tặc chiếm quyền kiểm soát máy tính khiến người dùng không thể truy cập cho đến khi trả tiền chuộc.Cũng chính vì đặc điểm này, ransomware thường được gọi là mã độc tống tiền và các tin tặc đơn giản là muốn kiếm tiền từ nạn nhân chứ không có lý do nào khác.

Các tin tặc truy cập được máy tính trong trường hợp nạn nhân tải nhầm một tài liệu hoặc phần mềm đã bị nhiễm ransomware. Sau khi mã độc thâm nhập, nó sẽ bắt đầu quá trình mã hóa từng tập tin trong máy tính của nạn nhân. Cách thức hoạt động của ransomware WannaCry và các biến thể của mã độc tống tiền này rất đơn giản. Nó khai thác một lỗ hổng trên hệ điều hành Windows do Cơ quan An ninh Quốc gia Mỹ (NSA) nắm giữ và sử dụng chính những công cụ của NSA để lây lan mã độc Wanna Cry. Tuy vậy, mã độc trên được bổ sung khả năng lây nhiễm trên các máy tính ngang hàng. Cụ thể, WannaCry sẽ quét toàn bộ các máy tính trong cùng mạng để tìm kiếm thiết bị chứa lỗ hổng EternalBlue của dịch vụ SMB (trên hệ điều hành Windows). Từ đó, mã độc có thể lây lan vào các máy tính có lỗ hổng mà không cần người dùng phải thao tác trực tiếp với tập tin đính kèm hay các liên kết (link) độc hại. Người dùng sẽ không biết máy tính của họ nhiễm WannaCry hay chưa cho đến khi nó tự gửi một thông báo cho biết thiết bị đã bị khóa và mọi tập tin đều bị mã hóa. Để lấy lại quyền truy cập và khôi phục dữ liệu, người dùng buộc phải trả cho tin tặc một số tiền chuộc. Sau ba ngày mà tin tặc không nhận được tiền, mức tiền chuộc sẽ tăng gấp đôi và quá thời hạn bảy ngày mà chưa thanh toán, toàn bộ dữ liệu trong máy tính đã bị nhiễm virus WannaCry của người dùng sẽ mất sạch. Đặc biệt, virus WannaCry ghi đầy đủ thông tin thanh toán và cài cả ứng dụng đếm ngược thời gian bằng nhiều ngôn ngữ khác nhau. Trong khi đó, theo công ty phần mềm bảo mật Kaspersky Lab, khác với dự đoán ban đầu, loại virus tống tiền bùng phát tại châu Âu ngày 27/6 vừa qua không phải là biến thể của ransomware Petya, mà có thể là một loại virus hoàn toàn mới chưa từng bị phát hiện trước đây, tạm được đặt tên là NotPetya. Tuy vậy, mức độ nguy hiểm của NotPetya cũng được đánh giá khủng khiếp và có thể ảnh hưởng tương tự như Wanna Cry trước đó. Ước tính, chỉ trong một ngày 27/6 đã có khoảng 2.000 cuộc tấn công nhắm vào hàng loạt công ty và tổ chức trên thế giới, trong đó các doanh nghiệp và công sở ở Nga và Ukraine chịu tác động nhiều nhất. Nhiều sân bay, ngân hàng, trung tâm thương mại ... thậm chí cả công ty năng lượng, viễn thông tại hai nước này phải tạm dừng hoạt động. Cách thức tấn công của loại mã độc tống tiến mới NotPetya được cho là cùng phương thức với WannaCry khi tận dụng lỗ hổng EternalBlue của hệ điều hành Windows, sau đó chiếm quyền kiểm soát, mã hóa dự liệu và đồi tiền chuộc mới giải mã. Theo Kaspersky Lab, mói đe dọa có thể đến từ tập tin có tên DangerousObject.Multi.Generic. Để phòng ngừa trước sự tấn công của loại virus tống tiền mới chỉ đòi tiền chuộc bitcoin, người dùng cũng như các doanh nghiệp cần cập nhật ngay phần mềm Windows, sao lưu dữ liệu quan trọng và kiểm tra các giải pháp bảo mật nhằm phát hiện ransomware kịp thời. “Báo động đỏ” về an ninh mạngTheo báo cáo do Liên minh Viễn thông Quốc tế (ITU) công bố đầu tháng này, chỉ một nửa số quốc gia trên thế giới có chiến lược an ninh mạng hoặc đang trong quá trình đề ra chiến lược như vậy.

Cơ quan trực thuộc Liên hợp quốc này hối thúc các quốc gia xem xét những chính sách nội bộ để đối phó với tội phạm mạng máy tính.

Bản Chỉ số An ninh Mạng toàn cầu (GCI) lần thứ hai của ITU cho thấy có khoảng 38% số quốc gia trên thế giới đã công bố chiến lược an ninh mạng và 12% số chính phủ đang tiến hành triển khai chiến lược này.Do đó, ITU nhấn mạnh cần phải có nhiều nỗ lực hơn nữa trong lĩnh vực quan trọng này, đặc biệt là các chính phủ cần phải đặt ưu tiên cao cho việc xử lý những nguy cơ đến từ không gian ảo.

Báo cáo của ITU nêu rõ: "An ninh mạng là một hệ sinh thái - nơi các điều luật, các tổ chức, các kỹ năng, sự hợp tác và quá trình thực thi kỹ thuật cần phải được đồng bộ để phát huy hiệu quả cao nhất".Cũng theo báo cáo này, an ninh mạng "đang thu hút ngày càng nhiều sự quan tâm của các nhà hoạch định chính sách ở tất cả các quốc gia".

10 quốc gia có những cam kết an ninh mạng mạnh mẽ nhất nhất là: Singapore, Mỹ, Malaysia, Oman, Estonia, Mauritius, Australia, Georgia, Pháp và Canada. Nga xếp thứ 11. Ngoài đánh giá cam kết an ninh mạng nói chung của 193 quốc gia thành viên ITU, chỉ số GCI cũng thể hiện mức độ cải thiện và củng cố năm trụ cột của chương trình nghị sự An ninh Mạng Toàn cầu của ITU, gồm: luật pháp, kỹ thuật, tổ chức, xây dựng khả năng và hợp tác quốc tế.- Từ khóa :

- mã độc

- tấn công mạng toàn cầu

- an ninh mạng

- wannacry

Tin liên quan

-

![Mã độc tống tiền vẫn sẽ tiếp tục diễn biến phức tạp]() Kinh tế Thế giới

Kinh tế Thế giới

Mã độc tống tiền vẫn sẽ tiếp tục diễn biến phức tạp

09:18' - 15/07/2017

Kể từ sau vụ tấn công mạng mới đây nhất do mã độc tống tiền Petya gây ra vào cuối tháng 6-2017 vừa qua, đến nay thế giới vẫn tiếp tục phải hứng chịu hậu quả của loại mã độc mới này.

-

![Cuộc tấn công mạng của các mã độc: Phần nổi của tảng băng chìm chiến tranh mạng]() Đời sống

Đời sống

Cuộc tấn công mạng của các mã độc: Phần nổi của tảng băng chìm chiến tranh mạng

10:27' - 08/07/2017

Phó Giám đốc VNCERT Nguyễn Khắc Lịch cảnh báo: Tin tặc không chỉ đơn thuần lấy cắp thông tin cá nhân mà còn phá hủy thông tin, lợi dụng thông tin để tấn công về kinh tế, chính trị …

-

![Tấn công mạng toàn cầu: Mã độc Petya gây thiệt hại lớn hơn cả mã độc WannaCry]() Kinh tế Thế giới

Kinh tế Thế giới

Tấn công mạng toàn cầu: Mã độc Petya gây thiệt hại lớn hơn cả mã độc WannaCry

08:45' - 07/07/2017

Vụ tấn công mạng toàn cầu của mã độc Petya vào tháng trước đã gây thiệt hại lớn về mặt doanh thu, thậm chí còn lớn hơn so với tác động tài chính mà mã độc WannaCry gây ra.

-

![Tấn công mạng toàn cầu: Mã độc mới vẫn hoành hành]() Kinh tế Thế giới

Kinh tế Thế giới

Tấn công mạng toàn cầu: Mã độc mới vẫn hoành hành

22:30' - 30/06/2017

Nhiều chuyên gia đánh giá việc tìm ra giải pháp cho cuộc tấn công mạng lần này có thể sẽ kéo dài lâu hơn so với vụ "Wannacry".

Tin cùng chuyên mục

-

![Điểm tin kinh tế thế giới nổi bật ngày 25/2/2026]() Kinh tế Thế giới

Kinh tế Thế giới

Điểm tin kinh tế thế giới nổi bật ngày 25/2/2026

21:03' - 25/02/2026

Dưới đây là một số thông tin kinh tế thế giới nổi bật ngày 25/2/2026.

-

![Mỹ: Tổng thống Donald Trump phát động cuộc chiến chống gian lận phúc lợi]() Kinh tế Thế giới

Kinh tế Thế giới

Mỹ: Tổng thống Donald Trump phát động cuộc chiến chống gian lận phúc lợi

19:34' - 25/02/2026

Ngày 24/2, Tổng thống Donald Trump tuyên bố bổ nhiệm Phó Tổng thống JD Vance dẫn đầu một “cuộc chiến chống gian lận”.

-

![Hàn Quốc nới lỏng visa và mở rộng nhập cảnh để thu hút du lịch]() Kinh tế Thế giới

Kinh tế Thế giới

Hàn Quốc nới lỏng visa và mở rộng nhập cảnh để thu hút du lịch

15:53' - 25/02/2026

Hàn Quốc ngày 25/2 công bố loạt biện pháp nhằm tăng cường thu hút khách du lịch quốc tế, trong đó trọng tâm là nới lỏng quy định thị thực và mở rộng các điểm nhập cảnh tại những sân bay trên cả nước.

-

![Brazil đánh giá cao việc Mỹ miễn thuế nhập khẩu máy bay]() Kinh tế Thế giới

Kinh tế Thế giới

Brazil đánh giá cao việc Mỹ miễn thuế nhập khẩu máy bay

14:47' - 25/02/2026

Chính phủ Brazil vừa lên tiếng đánh giá cao quyết định mới nhất của Mỹ về việc cho phép máy bay từ quốc gia Nam Mỹ này được nhập khẩu vào Mỹ với mức thuế 0%, giảm mạnh so với mức 10% trước đó.

-

![Tổng thống Mỹ nhấn mạnh thành tựu kinh tế trong Thông điệp Liên bang 2026]() Kinh tế Thế giới

Kinh tế Thế giới

Tổng thống Mỹ nhấn mạnh thành tựu kinh tế trong Thông điệp Liên bang 2026

12:25' - 25/02/2026

Theo Tổng thống Donald Trump, nước Mỹ đã trở lại - lớn hơn, tốt hơn, giàu hơn và mạnh mẽ hơn bao giờ hết, đồng thời khẳng định đây là “thời đại hoàng kim của nước Mỹ”.

-

![Tổng thống Donald Trump nhấn mạnh phục hồi kinh tế trong Thông điệp Liên bang]() Kinh tế Thế giới

Kinh tế Thế giới

Tổng thống Donald Trump nhấn mạnh phục hồi kinh tế trong Thông điệp Liên bang

10:36' - 25/02/2026

Tối 24/2, Tổng thống Donald Trump đã có bài phát biểu Thông điệp liên bang tại Điện Capitol, lần đầu tiên trong nhiệm kỳ thứ hai với chủ đề "Nước Mỹ 250 năm: Mạnh mẽ, Thịnh vượng và Được tôn trọng".

-

![Thương mại Đức - Đông Âu vượt 648 tỷ USD]() Kinh tế Thế giới

Kinh tế Thế giới

Thương mại Đức - Đông Âu vượt 648 tỷ USD

09:43' - 25/02/2026

Theo phóng viên TTXVN tại Berlin, trao đổi thương mại giữa Đức với các nước Trung và Đông Âu cùng Trung Á tiếp tục tăng trưởng rõ rệt trong năm 2025, bất chấp cuộc xung đột Nga - Ukraine kéo dài.

-

![Tổng thống Mỹ đặt trọng tâm vào kinh tế trong Thông điệp liên bang 2026]() Kinh tế Thế giới

Kinh tế Thế giới

Tổng thống Mỹ đặt trọng tâm vào kinh tế trong Thông điệp liên bang 2026

07:41' - 25/02/2026

Thông điệp Liên bang vừa là nghĩa vụ theo Hiến pháp, vừa là cơ hội để tổng thống trình bày chương trình nghị sự chính trị của mình trước Quốc hội và công chúng.

-

![Chính sách thuế mới của ông Trump gây sóng gió toàn cầu]() Kinh tế Thế giới

Kinh tế Thế giới

Chính sách thuế mới của ông Trump gây sóng gió toàn cầu

06:30' - 25/02/2026

Chính sách thương mại của Tổng thống Mỹ Donald Trump đang gây ra làn sóng lo ngại từ EU đến Trung Quốc, đe dọa phá vỡ các thỏa thuận vừa đạt được và làm gia tăng bất ổn trên thị trường toàn cầu.

Tấn công mạng toàn cầu: Mã độc Petya gây thiệt hại lớn hơn cả mã độc WannaCry. Ảnh minh họa: EPA/TTXVN

Tấn công mạng toàn cầu: Mã độc Petya gây thiệt hại lớn hơn cả mã độc WannaCry. Ảnh minh họa: EPA/TTXVN WPP - Công ty quảng cáo lớn nhất của Anh cũng cho biết hệ thống máy tính tại nhiều đại lý của công ty này đã bị mã độc Petrwrap tấn công ngày 27/6. AFP/ TTXVN

WPP - Công ty quảng cáo lớn nhất của Anh cũng cho biết hệ thống máy tính tại nhiều đại lý của công ty này đã bị mã độc Petrwrap tấn công ngày 27/6. AFP/ TTXVN